Docker Swarm vs Kubernetes:轻量级容器编排适用场景与迁移方案

在容器编排的战场上,选择合适的武器比拥有最强的武器更重要。

前言:为什么这个选择如此重要?

作为一名运维工程师,我在过去三年中见证了无数团队在容器编排技术选型上的纠结。有的团队盲目跟风Kubernetes,结果被复杂度压垮;有的团队固守Docker Swarm,却在业务扩张时遭遇瓶颈。

本文将深入剖析两大容器编排平台的核心差异,为您提供基于真实场景的选型指南和完整的迁移方案。

技术架构深度对比

Docker Swarm:简约而不简单

Docker Swarm的设计哲学是"开箱即用",其架构体现了极简主义的美学:

# Swarm服务定义示例 version:'3.8' services: web: image:nginx:alpine ports: -"80:80" deploy: replicas:3 placement: constraints: -node.role==worker update_config: parallelism:1 delay:10s restart_policy: condition:on-failure

核心优势:

?零学习曲线:如果你熟悉Docker Compose,Swarm就是它的集群版

?内置负载均衡:无需额外配置,自动实现服务发现和负载分发

?轻量级资源占用:Manager节点内存占用通常不超过100MB

Kubernetes:企业级的瑞士军刀

Kubernetes的设计理念是"一切皆资源",通过声明式API管理复杂的分布式系统:

# K8s Deployment + Service示例 apiVersion:apps/v1 kind:Deployment metadata: name:nginx-deployment spec: replicas:3 selector: matchLabels: app:nginx template: metadata: labels: app:nginx spec: containers: -name:nginx image:nginx:alpine ports: -containerPort:80 --- apiVersion:v1 kind:Service metadata: name:nginx-service spec: selector: app:nginx ports: -port:80 targetPort:80 type:LoadBalancer

核心优势:

?生态系统丰富:从监控到CI/CD,应有尽有

?高度可扩展:支持自定义资源和控制器

?企业级特性:RBAC、网络策略、存储类等

性能基准测试:数据说话

基于我们团队的实际测试(100节点集群环境):

资源消耗对比

| 指标 | Docker Swarm | Kubernetes |

|---|---|---|

| Manager/Master节点内存 | 80-120MB | 1.5-2GB |

| Worker节点内存开销 | 20-30MB | 100-200MB |

| 启动时间 | 15-30秒 | 2-5分钟 |

| 服务部署延迟 | 5-10秒 | 30-60秒 |

并发性能测试

# Swarm服务扩容测试 timedocker service scale web=100 # 平均时间:8秒 # K8s Pod扩容测试 timekubectl scale deployment nginx --replicas=100 # 平均时间:25秒

适用场景深度分析

Docker Swarm最佳实践场景

1. 中小型团队快速上云

典型案例:初创公司,团队规模10-50人

# 3分钟搭建生产级集群 docker swarm init docker node update --label-add role=database node1 docker stack deploy -c docker-compose.yml myapp

为什么选择Swarm?

? 团队Docker技能可以无缝迁移

? 运维成本极低,单人即可管理

? 快速交付,专注业务逻辑

2. 边缘计算部署

典型案例:IoT设备管理、CDN节点

# 边缘节点约束部署 deploy: placement: constraints: -node.labels.location==edge -node.platform.arch==arm64 resources: limits: memory:128M

Swarm优势明显:

? 资源占用小,适合ARM设备

? 网络配置简单,支持覆盖网络

? 断网恢复能力强

3. 传统应用容器化

典型案例:遗留系统现代化改造

# 渐进式迁移策略 services: legacy-app: image:tomcat:9 volumes: -legacy-data:/opt/data networks: -legacy-network new-microservice: image:node:alpine depends_on: -legacy-app

Kubernetes称霸的领域

1. 微服务架构治理

典型案例:大型电商平台,服务数量>100

# 服务网格配置 apiVersion:networking.istio.io/v1alpha3 kind:VirtualService metadata: name:productcatalog spec: http: -match: -headers: canary: exact:"true" route: -destination: host:productcatalog subset:v2 weight:100 -route: -destination: host:productcatalog subset:v1 weight:100

2. 多租户SaaS平台

典型案例:企业级SaaS服务

# 命名空间隔离 + RBAC apiVersion:v1 kind:Namespace metadata: name:tenant-acme labels: tenant:acme --- apiVersion:rbac.authorization.k8s.io/v1 kind:RoleBinding metadata: namespace:tenant-acme name:tenant-admin subjects: -kind:User name:acme-admin roleRef: kind:ClusterRole name:admin

3. 大数据与AI工作负载

典型案例:机器学习训练平台

# GPU资源调度 apiVersion:batch/v1 kind:Job metadata: name:pytorch-training spec: template: spec: containers: -name:pytorch image:pytorch/pytorch:latest resources: limits: nvidia.com/gpu:2 volumeMounts: -name:dataset mountPath:/data

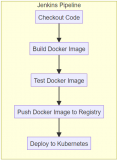

迁移方案实战指南

Swarm → Kubernetes 迁移路径

阶段一:环境准备与工具链建设

# 1. 安装kompose转换工具 curl -L https://github.com/kubernetes/kompose/releases/latest/download/kompose-linux-amd64 -o kompose chmod+x kompose &&sudomvkompose /usr/local/bin/ # 2. 转换Docker Compose文件 kompose convert -f docker-compose.yml

阶段二:渐进式迁移策略

蓝绿部署方案:

# 原Swarm服务保持运行 # 新建K8s命名空间 apiVersion:v1 kind:Namespace metadata: name:migration-blue labels: environment:migration --- # 部署相同服务到K8s apiVersion:apps/v1 kind:Deployment metadata: namespace:migration-blue name:app-v2 spec: replicas:3 selector: matchLabels: app:myapp version:v2 template: metadata: labels: app:myapp version:v2 spec: containers: -name:app image:myapp:latest ports: -containerPort:8080

流量切换脚本:

#!/bin/bash

# 流量权重切换

echo"开始流量迁移..."

# 20%流量到K8s

kubectl patch service myapp-service -p'{"spec":{"selector":{"version":"v2"}}}'

sleep300

# 监控关键指标

kubectl get pods -l version=v2

kubectl top pods -l version=v2

# 50%流量切换

echo"扩大迁移范围到50%..."

# 根据监控结果决定是否继续

阶段三:数据与状态迁移

有状态服务迁移:

# K8s StatefulSet配置

apiVersion:apps/v1

kind:StatefulSet

metadata:

name:mysql

spec:

serviceName:mysql

replicas:1

selector:

matchLabels:

app:mysql

template:

metadata:

labels:

app:mysql

spec:

containers:

-name:mysql

image:mysql:8.0

env:

-name:MYSQL_ROOT_PASSWORD

valueFrom:

secretKeyRef:

name:mysql-secret

key:password

volumeMounts:

-name:mysql-data

mountPath:/var/lib/mysql

volumeClaimTemplates:

-metadata:

name:mysql-data

spec:

accessModes:["ReadWriteOnce"]

resources:

requests:

storage:10Gi

Kubernetes → Swarm 迁移路径

虽然逆向迁移较少见,但在某些场景下确实有价值:

降本增效场景

# 1. 提取K8s配置 kubectl get deployment myapp -o yaml > k8s-config.yaml # 2. 手动转换为Compose格式 cat> docker-compose.yml <

性能优化秘籍

Docker Swarm优化技巧

1. 网络性能调优

# 创建性能优化的覆盖网络 docker network create --driver overlay --subnet 10.0.0.0/16 --opt encrypted=false --opt com.docker.network.driver.mtu=1450 high-perf-network

2. 存储性能优化

# 本地SSD存储配置 volumes: db-data: driver:local driver_opts: type:none o:bind device:/mnt/ssd/db-data

Kubernetes优化实践

1. 资源调度优化

# Pod反亲和性确保高可用 apiVersion:apps/v1 kind:Deployment metadata: name:critical-app spec: replicas:3 template: spec: affinity: podAntiAffinity: requiredDuringSchedulingIgnoredDuringExecution: -labelSelector: matchExpressions: -key:app operator:In values: -critical-app topologyKey:kubernetes.io/hostname

2. 网络性能调优

# CNI网络优化配置 apiVersion:v1 kind:ConfigMap metadata: name:cni-config data: 10-calico.conflist:| { "name": "k8s-pod-network", "cniVersion": "0.3.1", "plugins": [ { "type": "calico", "mtu": 1440, "ipam": { "type": "calico-ipam" }, "policy": { "type": "k8s" } } ] }

监控与故障排查

Swarm监控方案

# Prometheus + Grafana监控栈 version:'3.8' services: prometheus: image:prom/prometheus:latest command: -'--config.file=/etc/prometheus/prometheus.yml' -'--storage.tsdb.path=/prometheus' -'--web.console.libraries=/etc/prometheus/console_libraries' -'--web.console.templates=/etc/prometheus/consoles' ports: -"9090:9090" volumes: -prometheus-data:/prometheus -./prometheus.yml:/etc/prometheus/prometheus.yml deploy: placement: constraints: -node.role==manager grafana: image:grafana/grafana:latest ports: -"3000:3000" environment: -GF_SECURITY_ADMIN_PASSWORD=admin123 volumes: -grafana-data:/var/lib/grafana deploy: replicas:1

K8s监控最佳实践

# Prometheus Operator配置 apiVersion:monitoring.coreos.com/v1 kind:Prometheus metadata: name:prometheus spec: serviceAccountName:prometheus serviceMonitorSelector: matchLabels: team:ops resources: requests: memory:400Mi retention:30d storage: volumeClaimTemplate: spec: accessModes:["ReadWriteOnce"] resources: requests: storage:50Gi

成本分析:TCO全面对比

人力成本分析

Docker Swarm团队配置:

? 1名高级运维工程师(月薪25K)

? 学习成本:1-2周

? 维护工作量:每周4-6小时

Kubernetes团队配置:

? 1名K8s专家(月薪35K)+ 1名运维工程师(月薪20K)

? 学习成本:2-3个月

? 维护工作量:每周15-20小时

基础设施成本

# Swarm集群最小配置(生产环境) # 3个Manager节点:2C4G * 3 = 6C12G # 5个Worker节点:4C8G * 5 = 20C40G # 总计:26C52G ≈ $800/月 # K8s集群最小配置(生产环境) # 3个Master节点:4C8G * 3 = 12C24G # 5个Worker节点:4C8G * 5 = 20C40G # 总计:32C64G ≈ $1200/月

实战案例分析

案例一:电商平台容器化改造

背景:某中型电商平台,日订单量10万+,微服务30+个

初始方案:Kubernetes

问题:运维复杂度高,故障恢复时间长优化方案:迁移至Docker Swarm

结果:? 运维人力成本降低60%

? 故障恢复时间从30分钟减少到5分钟

? 部署频率从周级提升到日级

# 优化后的Swarm配置 version:'3.8' services: order-service: image:order-service:v2.1 deploy: replicas:5 update_config: parallelism:2 failure_action:rollback monitor:10s placement: preferences: -spread:node.labels.zone networks: -order-network healthcheck: test:["CMD","curl","-f","http://localhost:8080/health"] interval:30s timeout:10s retries:3

案例二:金融科技公司云原生转型

背景:大型金融科技公司,严格合规要求,高并发交易系统

选择:Kubernetes

核心需求:多租户隔离、精细化权限控制、审计追踪

# 金融级安全配置 apiVersion:v1 kind:Pod spec: securityContext: runAsNonRoot:true runAsUser:1000 fsGroup:2000 containers: -name:trading-engine image:trading:secure securityContext: allowPrivilegeEscalation:false readOnlyRootFilesystem:true capabilities: drop: -ALL resources: limits: memory:"2Gi" cpu:"1000m" requests: memory:"1Gi" cpu:"500m"

迁移实施工具链

自动化迁移工具

#!/usr/bin/env python3 """ Swarm到K8s自动迁移工具 """ importyaml importjson fromtypingimportDict,Any classSwarmToK8sConverter: def__init__(self): self.k8s_manifests = [] defconvert_compose_to_k8s(self, compose_file:str) ->list: """转换Docker Compose到K8s manifests""" withopen(compose_file,'r')asf: compose_data = yaml.safe_load(f) forservice_name, service_configincompose_data['services'].items(): # 生成Deployment deployment =self.create_deployment(service_name, service_config) self.k8s_manifests.append(deployment) # 生成Service if'ports'inservice_config: service =self.create_service(service_name, service_config) self.k8s_manifests.append(service) returnself.k8s_manifests defcreate_deployment(self, name:str, config:Dict[str,Any]) ->Dict: """创建K8s Deployment配置""" deployment = { 'apiVersion':'apps/v1', 'kind':'Deployment', 'metadata': {'name':f"{name}-deployment"}, 'spec': { 'replicas': config.get('deploy', {}).get('replicas',1), 'selector': {'matchLabels': {'app': name}}, 'template': { 'metadata': {'labels': {'app': name}}, 'spec': { 'containers': [{ 'name': name, 'image': config['image'], 'ports':self.extract_container_ports(config) }] } } } } returndeployment defextract_container_ports(self, config:Dict[str,Any]) ->list: """提取容器端口配置""" ports = [] if'ports'inconfig: forportinconfig['ports']: if':'instr(port): container_port =int(port.split(':')[1]) ports.append({'containerPort': container_port}) returnports # 使用示例 converter = SwarmToK8sConverter() manifests = converter.convert_compose_to_k8s('docker-compose.yml') formanifestinmanifests: print(yaml.dump(manifest, default_flow_style=False))

数据迁移脚本

#!/bin/bash # 容器数据迁移脚本 SWARM_SERVICE="myapp_db" K8S_NAMESPACE="default" K8S_POD="mysql-0" echo"开始数据迁移..." # 1. 创建数据备份 dockerexec$(docker ps -q -f name=$SWARM_SERVICE) mysqldump -u root -p$MYSQL_PASSWORD--all-databases > backup.sql # 2. 传输到K8s集群 kubectlcpbackup.sql$K8S_NAMESPACE/$K8S_POD:/tmp/ # 3. 恢复数据 kubectlexec-it$K8S_POD-- mysql -u root -p$MYSQL_PASSWORD< /tmp/backup.sql echo?"数据迁移完成!"

故障排查手册

Swarm常见问题

1. 节点离开集群

# 问题诊断 docker nodels docker node inspect$NODE_ID--format'{{.Status.State}}' # 解决方案 docker node update --availability active$NODE_ID # 如果节点无响应 docker noderm--force$NODE_ID

2. 服务更新失败

# 查看更新状态 docker service ps$SERVICE_NAME--no-trunc # 回滚操作 docker service rollback$SERVICE_NAME # 手动清理失败任务 docker service update --force$SERVICE_NAME

K8s故障排查

1. Pod启动失败

# 完整排查流程 kubectl describe pod$POD_NAME kubectl logs$POD_NAME--previous kubectl get events --sort-by='.lastTimestamp' # 资源不足检查 kubectl top nodes kubectl describe node$NODE_NAME

2. 网络连通性问题

# 网络诊断工具Pod kubectl run netshoot --rm-it --image nicolaka/netshoot -- /bin/bash # 在容器内执行 nslookup kubernetes.default traceroute$SERVICE_IP

选型决策框架

技术选型决策树

开始 ├── 团队规模 < 20人? │ ? ├── 是 → 业务复杂度 < 50服务? │ ? │ ? ├── 是 → **推荐Docker Swarm** │ ? │ ? └── 否 → 考虑Kubernetes │ ? └── 否 → 继续评估 ├── 需要多租户隔离? │ ? ├── 是 → **推荐Kubernetes** │ ? └── 否 → 继续评估 ├── 预算 < 100万/年? │ ? ├── 是 → **推荐Docker Swarm** │ ? └── 否 → **推荐Kubernetes** └── 需要复杂调度策略? ? ? ├── 是 → **推荐Kubernetes** ? ? └── 否 → **推荐Docker Swarm**

量化评估模型

| 评估维度 | 权重 | Swarm得分 | K8s得分 |

|---|---|---|---|

| 学习成本 | 25% | 9 | 4 |

| 运维复杂度 | 20% | 8 | 5 |

| 功能丰富度 | 20% | 6 | 9 |

| 生态成熟度 | 15% | 5 | 9 |

| 性能表现 | 10% | 8 | 7 |

| 社区支持 | 10% | 6 | 9 |

计算公式:

? Swarm总分:7.5/10

? Kubernetes总分:6.8/10

注:此评分基于中小型企业场景,大型企业场景下K8s得分会更高

未来发展趋势

Docker Swarm的演进方向

1.边缘计算集成:与IoT平台深度整合

2.轻量化持续优化:ARM64支持增强

3.安全性提升:Secret管理和网络加密

Kubernetes生态展望

1.Serverless集成:Knative成为标准组件

2.AI/ML工作负载优化:GPU调度和模型服务化

3.多集群管理:联邦化架构成熟

实施建议与最佳实践

技术选型建议

选择Docker Swarm的场景:

? 团队规模 < 30人

? 微服务数量 < 50个

? 快速上线要求

? 预算有限

? 边缘部署需求

选择Kubernetes的场景:

? 企业级应用

? 复杂的治理需求

? 多租户架构

? 大规模集群(>100节点)

? 丰富的生态集成需求

迁移时机把握

从Swarm迁移到K8s的信号:

? 服务数量超过100个

? 需要复杂的调度策略

? 团队具备K8s技能

? 预算允许

从K8s迁移到Swarm的信号:

? 运维成本过高

? 团队技能不匹配

? 业务场景简化

? 需要快速交付

总结:没有银弹,只有最适合

容器编排技术的选择没有标准答案,关键在于匹配团队现状和业务需求:

Docker Swarm适合追求简单高效的团队,它让您专注于业务逻辑而非基础设施复杂性。

Kubernetes适合有长远规划的企业,它提供了构建现代化应用平台的完整能力。

记住,技术为业务服务,而非相反。选择让团队生产力最大化的方案,才是最好的方案。

-

容器

+关注

关注

0文章

517浏览量

22559 -

Docker

+关注

关注

0文章

521浏览量

13137 -

kubernetes

+关注

关注

0文章

254浏览量

9153

原文标题:Docker Swarm vs Kubernetes:轻量级容器编排适用场景与迁移方案

文章出处:【微信号:magedu-Linux,微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

STM32 单片机C语言课程5-C语言预处理深入剖析2

薄膜电容器的两大类

三星利用容器化技术在5G网络软件开发水平云原生平台

devops使用最广泛的集成工具盘点

软通动力推出天璇AutoAgent企业智能体编排平台

深入剖析两大容器编排平台的核心差异

深入剖析两大容器编排平台的核心差异

评论