如今,许多组织几乎完全采用IaaS取代了虚拟数据中心、内部部署服务器和设备。这种广泛的实现需要确保IaaS运营环境的安全,以适应这种增加使用量的情况。

与PaaS或SaaS环境相比,客户采用IaaS面临着更多的安全责任。例如,在SaaS中,以操作系统为中心的任务(如操作系统补丁)就超出了客户的控制范围。然而在IaaS模型中,其责任在于客户,因为他们可以控制工作负载,而在该案例中是虚拟计算映像。

具有控制权力就会带来责任。通过对基础设施进行更多控制,IaaS客户还将承担确保其安全的负担。由于IaaS在堆栈中的位置较低,因此很难获得特定的安全指导,因为最佳实践需要适应不同的用法。但也有一些IaaS安全最佳实践可供选择,可以在云计算提供商和使用场景中普遍应用。

以下是针对云计算客户的IaaS安全检查清单中的五个基本步骤:

1. 了解云计算提供商的安全模型

在使用IaaS产品之前,组织的信息安全负责人需要确保他们了解云计算提供商的安全模型。这很重要,这主要有两个原因:首先,云计算提供商对相似的概念使用不同的术语。例如,用户可以使用AWS云平台中的标签来组织资产,但也可以在谷歌云平台(GCP)中的项目中组织。但这会影响云安全策略更改的实施方式,因此了解术语可以帮助防止出现错误。

其次,从操作角度来看很重要。用户需要了解哪些安全功能可用,以及这些功能的潜在价值或限制。考虑到这种情况,信息安全负责人需要确定对操作配置文件的任何必要更改,以确保有效地使用这些特性。

Amazon GuardDuty和Microsoft Defender for Identity(前身为Azure Advanced Threat Protection)等服务在概念上高度相似,但在操作方式和用户操作人员从中获得价值的方式上却截然不同。可以构建一个控件图,用于比较提供者之间的功能。这在多云环境中尤其重要。

无论云计算提供商如何,都可以使用这些清单应用在IaaS安全最佳实践。

2. 加密静态数据

大多数云计算提供商(尤其是大型提供商)都可以对在其IaaS平台中创建的虚拟机进行加密。这种加密功能通常是免费的,或者费用很低。用户可以选择管理自己的密钥,也可以选择由云计算提供商管理。

考虑到对财务和运营的影响较小,使用这一加密功能(如果默认情况下尚未启用)是一个明智的决定。按照IaaS安全检查表的第一个步骤,需要确保阐明静态加密是否或如何影响其他云计算提供商提供的服务,例如备份和恢复功能。

3. 持续更新补丁

IaaS客户主要负责使工作负载保持最新状态。在大多数情况下,这包括操作系统本身以及安装到这些映像的任何软件。正如需要对内部部署服务器进行修补和维护一样,对云计算工作负载也要采取相同的措施。虽然这听起来像是常识,但一致的更新补丁可能比看起来困难得多。在不同的组内或通过不同的操作流程管理云计算资源时,尤其如此。

4. 监控和盘点

密切关注基于云计算或其他任何资产的常识。但是就像修补程序一样,监视功能可以位于组织内的不同组中。此外,云计算提供商通过不同的界面提供各种监视机制。这些运营挑战将需要进行大量规划和远见卓识,以确保一致且高效的云计算监控。因此,安全领导者应留出足够的时间来制定监视策略。

此外,组织需要保持最新的图像清单。IaaS控制台将列出其中的内容,但不一定包含有关组织中谁在使用虚拟机(VM)以及针对什么使用虚拟机(VM)的详细信息。通过关联的注释或标签在清单系统和IaaS控制台中维护清单信息很有帮助。这使安全团队可以在IaaS控制台中交叉引用信息,在多个云计算平台中跟踪工作负载并一目了然地确定工作负载。

5. 管理访问权限

在IaaS中,要考虑多个身份和访问管理(IAM)维度作为IaaS安全清单的一部分。首先,可以访问操作系统及其上安装的任何应用程序和中间件。其次,在操作系统级别上考虑特权访问(其中包括root或管理访问)。IaaS的这些身份和访问管理(IAM)注意事项应该得到认真管理和控制。

需要注意的是,IaaS中还有其他唯一的访问“层”。该层包括访问IaaS控制台和其他程序功能,这些功能提供有关或影响云计算资源运行的信息。这些功能(例如备份和恢复、密钥管理和审核)在确保资源安全方面都可以发挥作用。因此,了解谁有权访问提供商控制台的这些区域以及出于什么目的至关重要。

组织可以使用即时访问等功能只在需要时提供访问。使用跳转服务器来集中整合访问权限,确保统一实施监控,并最大程度地减少工作负载攻击面。

责任编辑:YYX

-

云计算

+关注

关注

39文章

7982浏览量

140872 -

IaaS

+关注

关注

0文章

68浏览量

18981

发布评论请先 登录

芯片设计中的设计规则检查

揭秘云计算架构的分层奥秘

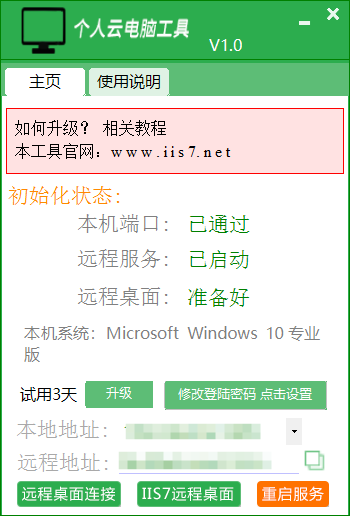

云电脑怎么玩游戏,云电脑的具体使用步骤

五大云计算平台的建设原则,缺一不可!

把个人电脑变成云电脑,把个人电脑变成云电脑的步骤

云计算客户的IaaS安全检查中的五个基本步骤

云计算客户的IaaS安全检查中的五个基本步骤

评论