Web实时通信(WebRTC)是最快的流媒体技术,但这种速度带来了复杂性。自然,人们质疑以超低延迟传输媒体的流媒体方法如何能够充分保护媒体或其传输的连接。但也有好消息。虽然WebRTC加密和安全性可能很复杂,但它很强大。在本文中,我们将讨论WebRTC安全漏洞以及WebRTC如何解决它们。

WebRTC简介

WebRTC不仅仅是一个协议。它是流技术的集合,包括协议、标准和三个JavaScript API。其中包括用户数据报协议(UDP)。此连接协议与其对应协议传输控制协议(TCP)形成鲜明对比,因为它优先考虑速度而不是可靠性。这与WebRTC的开源性质相结合,往往会强化WebRTC是一种易受攻击的技术的误解,但这与事实相去甚远。

了解WebRTC通信

在我们深入研究WebRTC安全漏洞以及它如何解决这些漏洞之前,让我们探讨一下WebRTC如何创建和维护媒体传输的连接。人们会经常提到“WebRTC协议”,但正如我们上面提到的,WebRTC并不是严格意义上的协议。它是技术的集合,包括三个JavaScriptAPI,它们协同工作以建立和维护对等体和传输介质之间的连接。

获取用户媒体

getUserMediaAPI几乎完全符合它的声音。它从他们的网络摄像头和麦克风获取用户的媒体。曾几何时,这是使用Flash等第三方插件完成的,但是HTML5通过引入此API改变了游戏规则。WebRTC很高兴地利用它作为其底层技术的一部分。

RTCPeerConnection

RTCPeerConnection是一个特定于WebRTC的API,它使用会话描述协议(SDP)在对等方之间建立连接。它还负责对媒体进行编码,并使用UDP 通过已建立的连接发送媒体。

RTCDataChannel

最后,还有RTCDataChannelAPI。此 API处理非音频/视频形式的数据。它负责通过RTCPeerConnection建立的连接传输文本和其他替代类型的数据。

从技术上讲,这些以及您访问WebRTC应用程序的浏览器是成功流式传输所需的全部内容。但是,这通常不是可扩展的解决方案。许多人最终将这种所谓的无服务器技术与一系列服务器一起使用,以促进通信和可扩展性。正如我们将在下一节中探讨的那样,这引入了一些额外的安全问题。

WebRTC安全漏洞和注意事项

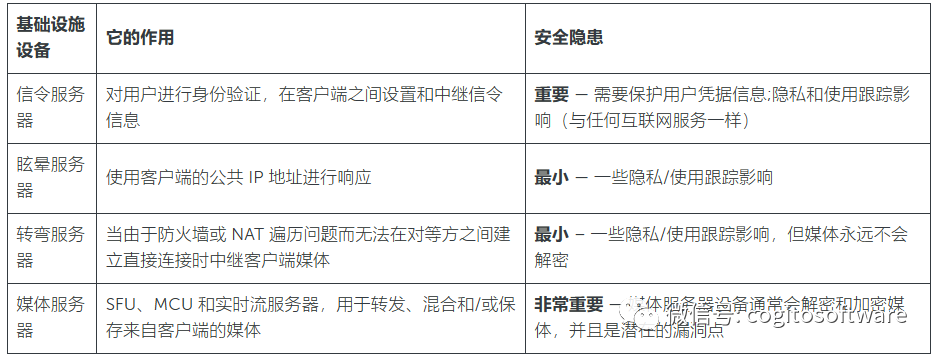

WebRTC要求在协议级别进行加密。在浏览器环境中运行时,它受到严格的隐私和安全控制,但是不使用浏览器的服务呢?虽然WebRTC主要是为浏览器到浏览器的通信而设计的,但它经常使用各种基础设施设备,这可能会使其安全性复杂化。下表总结了常见的WebRTC服务器类型及其高级安全隐患。

固有的互联网安全问题

WebRTC信令服务器本质上是Web应用程序服务器,需要像任何应用程序一样进行保护。用户应警惕他们连接到谁。幸运的是,浏览器和应用商店保护措施最大限度地减少了不良提供商-但不良用户是另一个问题。“缩放轰炸”是指获取视频会议会议信息以未经授权加入会议,通常用于破坏性目的。WebRTC服务提供商可以通过为其用户提供身份验证机制来防止这种情况,这些机制将访问权限限制为授权用户,并利用审核控制来快速删除和阻止不良行为者。例如,Wowza具有控制WebRTC流访问和持续时间的API。

媒体服务器风险

虽然有时需要STUN和TURN等其他服务器,但这些服务器永远无法访问未加密的媒体,因此不会带来太大的风险。其他服务器,尤其是支持多方视频电话会议或实时流媒体服务器的选择性转发单元(SFU)等媒体服务器,会带来更困难的风险。这些服务器在使用新的加密密钥重新传输媒体之前解密媒体。这种解密通常是无法避免的。如果媒体服务器需要操作媒体,则必须执行解密才能访问该媒体。例如,在实时流网络中,媒体服务器需要解密媒体以对其进行转码(调整大小、重构和转换格式),以供内容分发网络(CDN) 使用。

如果这些媒体服务器遭到入侵,则用户媒体流可能会面临风险。媒体服务器运营商在部署其基础结构和管理授权用户时遵循最佳安全实践非常重要。因此,这些服务器应避免意外缓存敏感的未加密数据。此外,他们应该在内部将媒体流与其他进程隔离,以进一步避免未经授权的访问。

安全性应特定于应用程序。例如,您可能需要录制和存档媒体以进行有意分发。在这种情况肯定需要保存到磁盘并至少使其在某种程度上可用。安全措施应规定如何以及由谁完成。他们还应该确定谁可以访问和播放媒体。

审核编辑 :李倩

-

服务器

+关注

关注

13文章

9880浏览量

88512 -

流媒体

+关注

关注

1文章

199浏览量

17020 -

WebRTC

+关注

关注

0文章

57浏览量

11667

原文标题:Wowza:WebRTC加密和安全(上)

文章出处:【微信号:哲想软件,微信公众号:哲想软件】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

在STM32微控制器中实现数据加密的方法

如何确保云服务器上的DeepSeek-R1模型安全?

浅谈加密芯片的一种破解方法和对应加密方案改进设计

浅谈加密芯片的一种破解方法和加密方案改进设计

加密算法的选择对于加密安全有多重要?

对称加密技术有哪些常见的安全漏洞?

对称加密技术在实际应用中如何保障数据安全?

RTC与WebRTC的主要区别

UID加密安全启动原理分析

蓝牙AES+RNG如何保障物联网信息安全

TF卡的安全性与加密技术

安卓APP开发中,如何使用加密芯片?

涂鸦革新WebRTC技术!让IPC监测低延时、高可靠更安全

Wowza:WebRTC加密和安全(上)

Wowza:WebRTC加密和安全(上)

评论