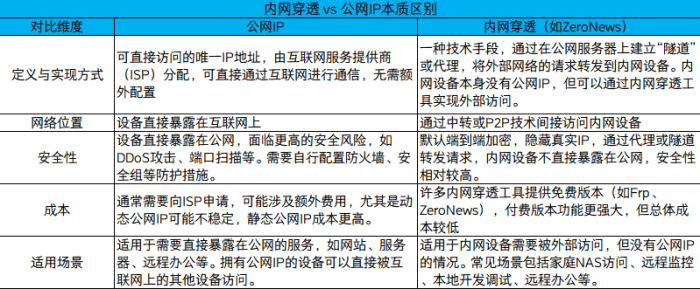

内网穿透技术(NAT穿透)作为实现跨网络资源访问的核心手段,广泛应用于远程办公、物联网管理、开发调试等场景。然而,其安全性问题始终是技术应用的焦点。

本文从技术原理、安全风险及实践案例出发,系统阐述内网穿透必须加密的必要性。

一、内网穿透的技术本质与风险暴露

1.1 内网穿透的核心功能

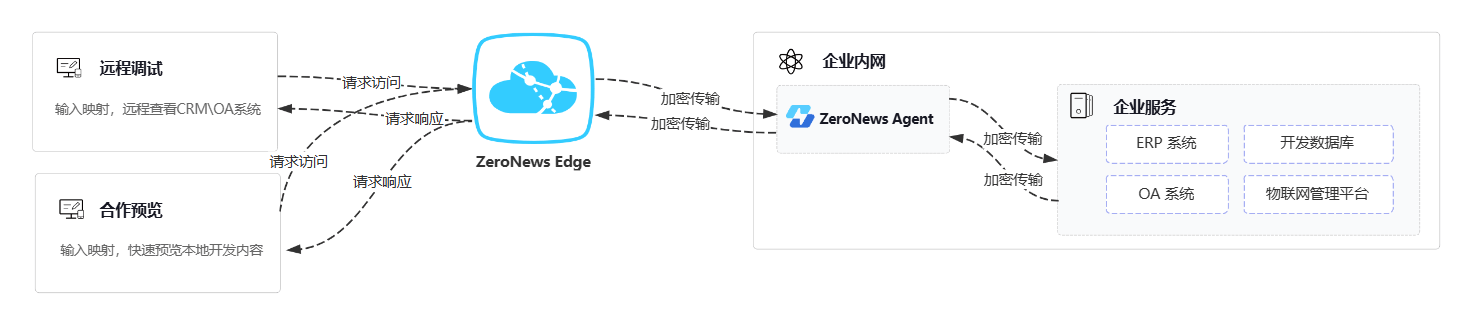

内网穿透通过建立公网与内网之间的隧道,实现外部设备对内部资源的访问。典型应用包括:

● 远程办公:访问公司内部ERP、OA系统或NAS设备;

● 开发与调试:将本地开发环境暴露给团队或第三方平台;

● 物联网管理:远程监控智能家居或工业设备。

1.2 未加密的内网穿透风险

未加密的内网穿透相当于在公网上开放了一条“公路”,其风险主要体现在以下方面:

(1)数据泄露风险

敏感信息暴露:如某高校学生私自部署未加密内网穿透工具,导致校园网服务器直接暴露于公网,攻击者可轻易获取数据库、文件系统等核心数据。

(2)中间人攻击(MITM)

攻击手法:攻击者通过ARP劫持或DNS污染,拦截未加密流量,篡改数据或注入恶意代码。

现实威胁:公共Wi-Fi环境下,未加密内网穿透流量易遭TLS 剥离攻击,导致用户凭证、通信内容泄露。

二、加密技术如何解决内网穿透痛点

2.1 主流加密协议与应用

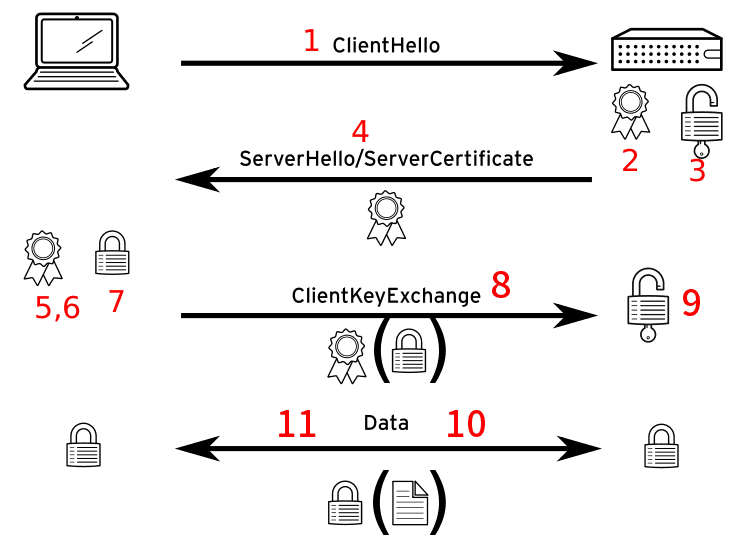

(1)TLS加密

技术原理:通过数字证书验证服务器身份,建立加密通道,确保数据机密性与完整性。

实践案例:

ZeroNews:支持TLS加密配置,用户可通过证书文件实现端到端加密。

(2)SSH隧道加密

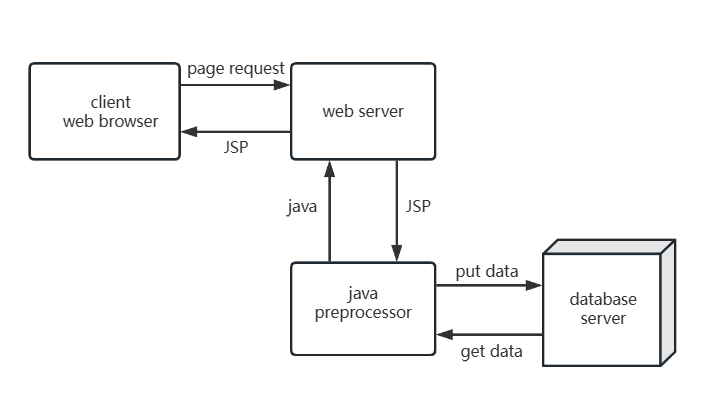

技术原理:利用SSH协议的端口转发功能,建立加密通道,支持本地转发、远程转发及动态代理。

实践案例:

远程数据库访问:通过ssh -L命令将本地端口映射至内网数据库,确保查询数据加密传输。

跨多层内网穿透:结合ssh -J跳板机功能,实现复杂网络环境下的安全访问。

2.2 加密带来的额外价值

身份认证:通过证书或密钥验证连接方身份,防止未授权访问。

信任构建:用户可验证服务提供商是否遵守加密承诺,避免数据被第三方获取。

三、行业案例与数据支撑

3.1 负面案例:未加密导致的灾难

案例:某高校服务器因学生违规使用未加密内网穿透工具,被植入恶意软件,导致全校网络瘫痪。

3.2 正面案例:加密技术的成功应用

案例:某金融机构采用TLS加密内网穿透方案,实现远程审计系统安全访问,通过等保三级认证。

3.3 关键数据

攻击成本:未加密内网穿透环境下,中间人攻击实施成本低至数百美元,而加密方案可将攻击门槛提升至专业黑客团队级别。

四、结论:加密是内网穿透的“安全底座”

内网穿透的便捷性必须以安全性为前提。加密技术通过以下维度构建安全防线:

数据保密性:防止敏感信息在公网传输时被截获;

身份真实性:通过证书或密钥验证连接方身份;

攻击防御性:提升中间人攻击等网络威胁的实施门槛。

对于企业而言,选择支持 TLS 加密的内网穿透工具(如ZeroNews),并定期更新加密协议与证书,是保障业务安全、避免法律风险的最有效手段。

审核编辑 黄宇

-

服务器

+关注

关注

13文章

9876浏览量

88481 -

内网

+关注

关注

0文章

55浏览量

9182

发布评论请先 登录

【Banana Pi BPI-RV2开发板试用体验】部署内网穿透

中小企业如何通过内网穿透产品提升效率

为什么90%的企业内网穿透方案其实在“裸奔”?

内网穿透目前最好的解决方案?ZeroNews凭什么!

内网穿透和公网ip什么区别

这么多内网穿透工具怎么选?一篇让你不再纠结的终极指南!

国产内网穿透方案-比frp更简单

在低延迟、高效传输的网络环境中,异地组网和内网穿透哪种技术更胜一筹?

内网穿透详解:从传统方式到P2link的优势探讨

ElfBoard技术贴|如何完成FRP内网穿透

为什么内网穿透必须加密?

为什么内网穿透必须加密?

评论