如果您最近在黑色星期五从Smith&Wesson购买了一些东西,请当心。枪支制造商的网站被发现托管计算机代码,该代码可以窃取您的信用卡详细信息并将其转发给黑客。

根据欺诈检测公司Sanguine Security的说法,该代码已于11月27日注入Smith&Wesson的网站,并一直保留到星期二早晨,该公司首先注意到了“掠夺支付卡”攻击。

数据收集通过Javascript程序进行,当基于美国的浏览器加载Smith&Wesson网站时,该Javascript程序将运行。在用户进入结帐流程之前,该程序一直处于相对休眠状态,此时恶意Javascript将完全激活以创建伪造的付款表格。输入的所有支付卡详细信息都将被收集并发送到黑客控制的网站。

黑色星期五期间,股票上市的枪支制造商@Smith_WessonInc突然流行起来。付款分离器注入11月27,仍处于活动状态(通过合作研究@AffableKraut)pic.twitter.com/eh8sokUi73

该事件代表最新的“ Magecart”攻击,其中涉及将恶意代码注入电子商务网站以窃取支付卡详细信息。上个月,梅西百货(Macy‘s)报道其网站也遭到了类似的攻击;一个“未授权方”添加了计算机代码,以捕获macys.com结帐页面上的信息。

对于Smith&Wesson,Sanguine Security的法医分析师Willem de Groot告诉PCMag,攻击者一直在试图将他们的信用卡浏览代码添加到至少几十个其他网站中。过去,发现黑客利用Magneto电子商务软件中的漏洞来破坏目标。但是德格鲁特(de Groot)表示,攻击者可以使用各种不同的策略来尝试破解网站的安全性。

责任编辑:lq

-

电子商务

+关注

关注

3文章

287浏览量

26060 -

黑客

+关注

关注

3文章

284浏览量

22511 -

代码

+关注

关注

30文章

4908浏览量

71248

发布评论请先 登录

蓝牙信标的几种硬件方案

单模光缆型号字母代码及其含义

NCS放大器DAD3350详细信息

如何利用京东商品详情id拿到商品的详细信息 示例展示

使用Windows Mesh客户端应用程序来观看CYBT-213043-MESH的环境温度信息,如何保存温度数据并将其传输到excel吗?

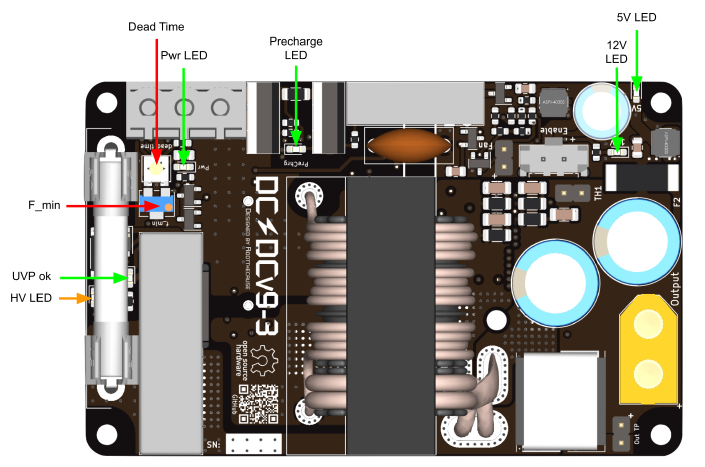

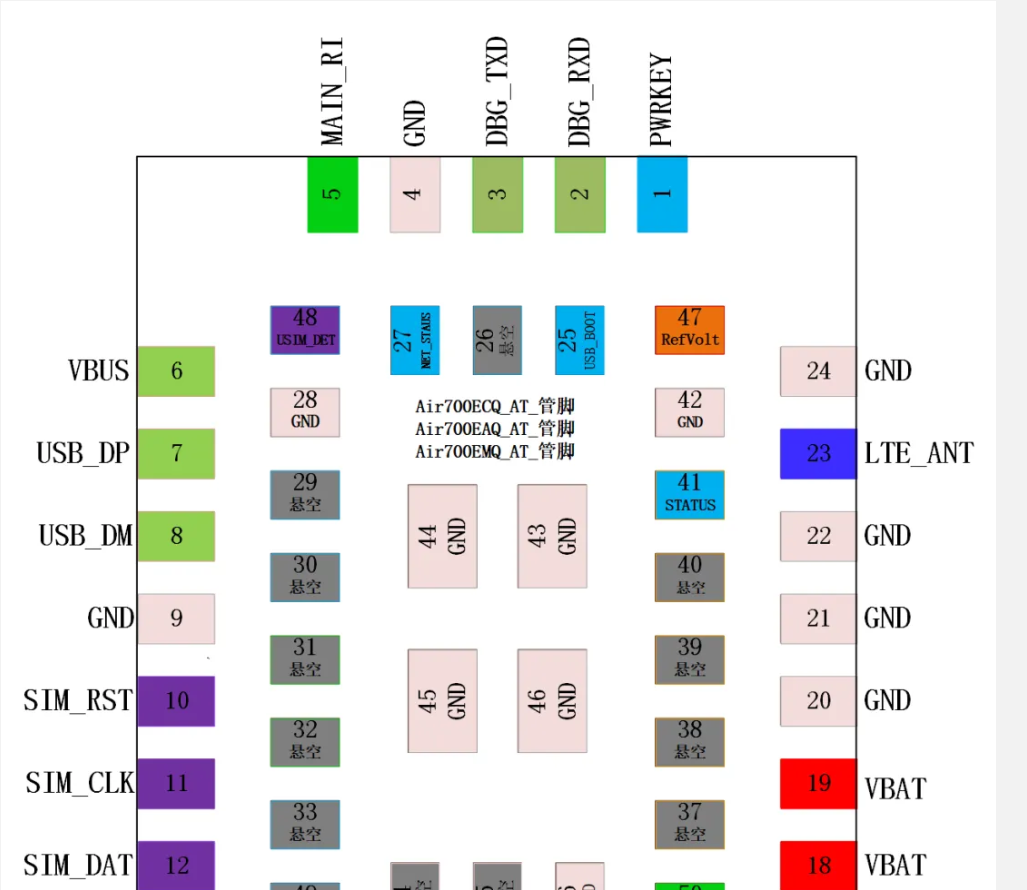

Made with KiCad(130):600 V -> 24 V的DC/DC转换器 只有信用卡大小

代码可以窃取您的信用卡详细信息并将其转发给黑客?

代码可以窃取您的信用卡详细信息并将其转发给黑客?

评论