检查账号

查看是否有新增用户

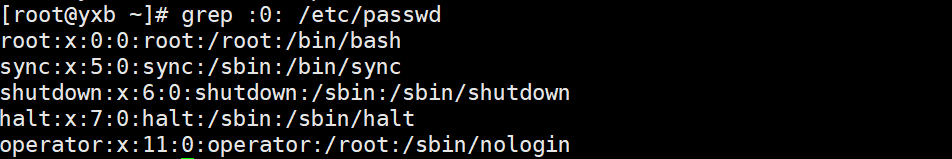

检查是否有UID和GID是0的账号 UID为0代表具有root权限

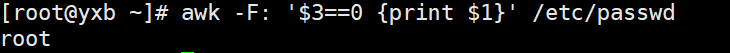

查看具有root权限的用户

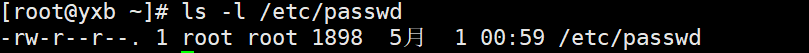

查看用户文件的修改日期

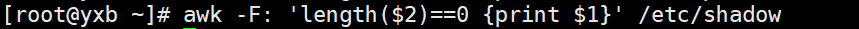

查看是否有空密码的用户(原理就是密码文件的第二行不为空就是有密码)

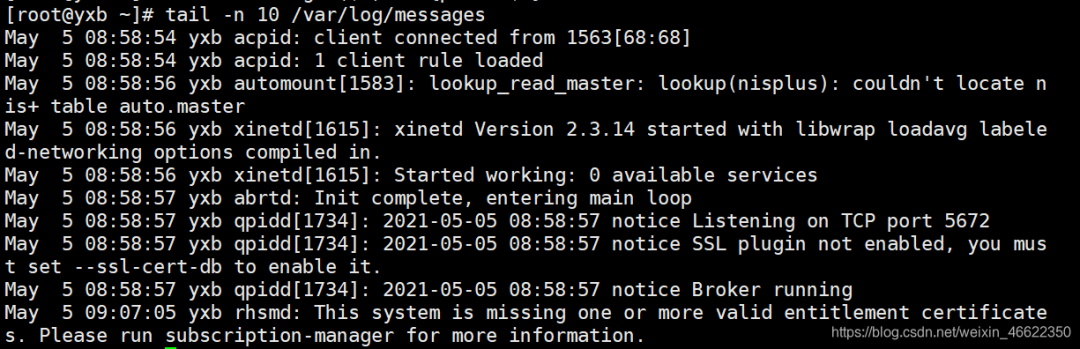

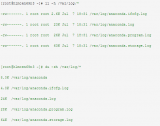

检查日志

日志对于安全来说,非常重要,他记录了系统每天发生的各种各样的事情,你可以通过它来检查错误发生的原因,或者受到攻击时攻击者留下的痕迹。日志主要的功能有:审计和监测。他还可以实时的监测系统状态,监测和追踪侵入者等等。

查看日志的最后10条

时事更新日志

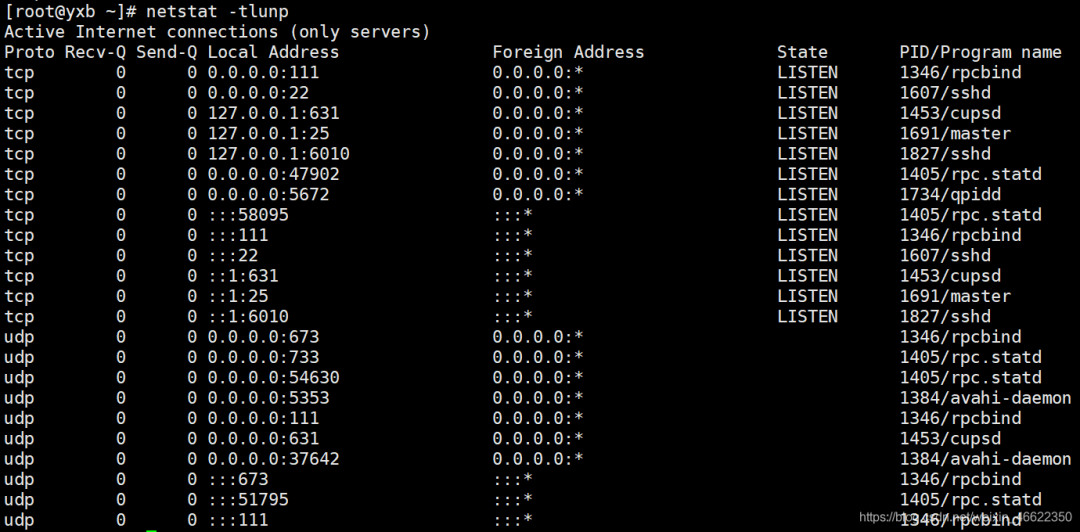

查看所有开启的端口

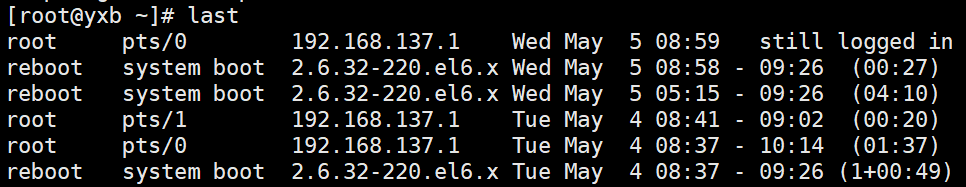

查看最近用户的登录时间

查看登录失败记录

查看用户上一次的登录情况

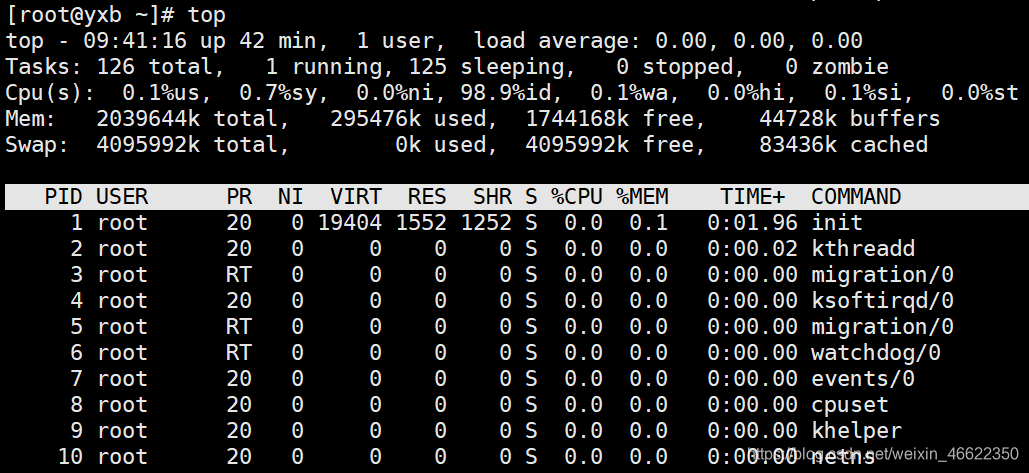

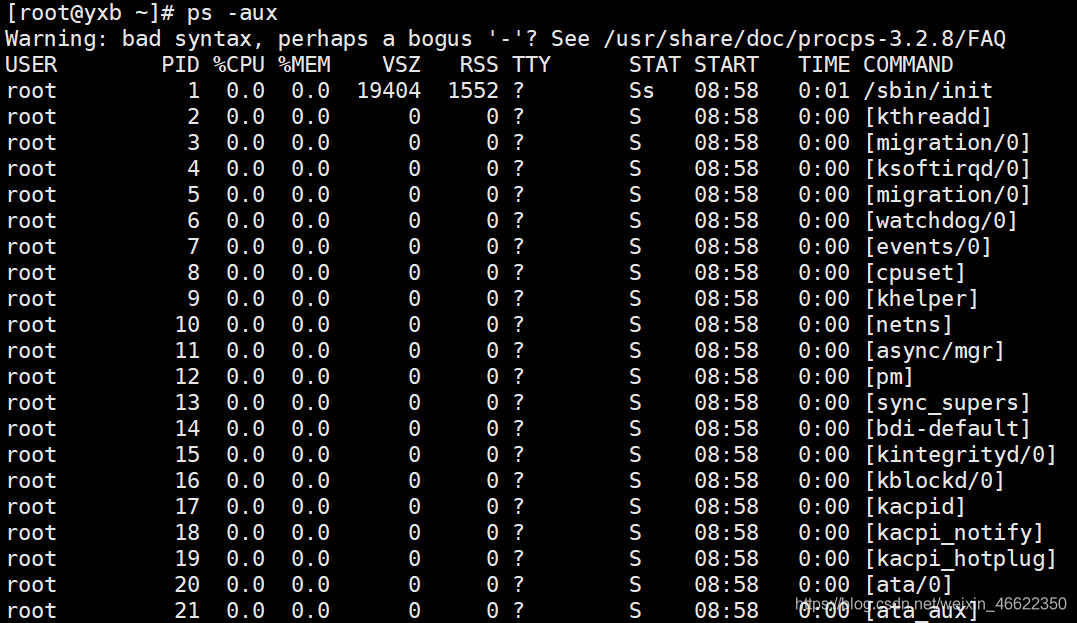

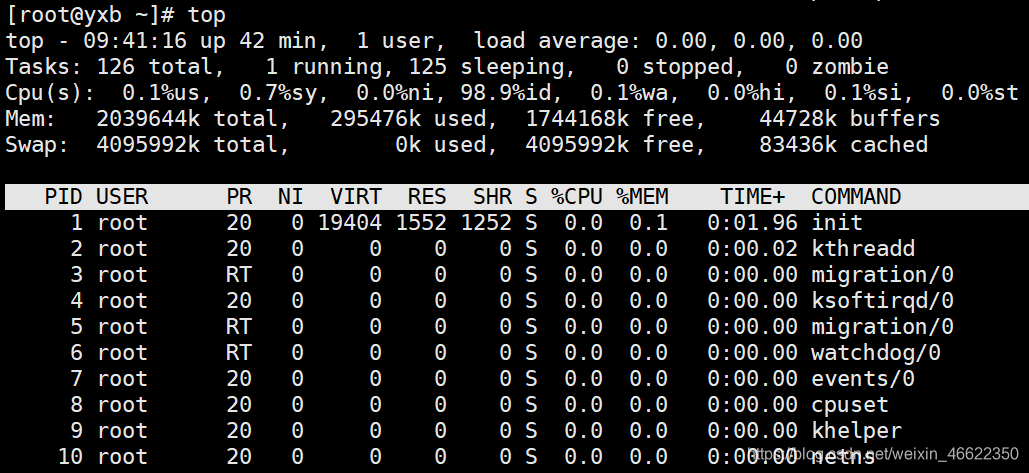

检查进程

查看全部进程,特别注意UID为0的

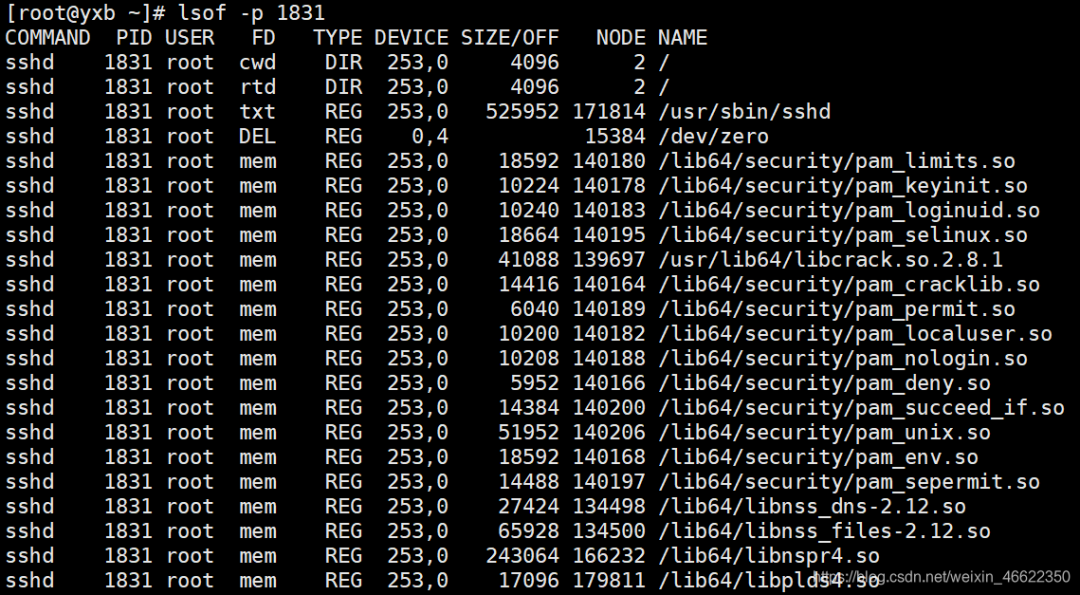

查看进程打开过得文件(-p后面接的PID)

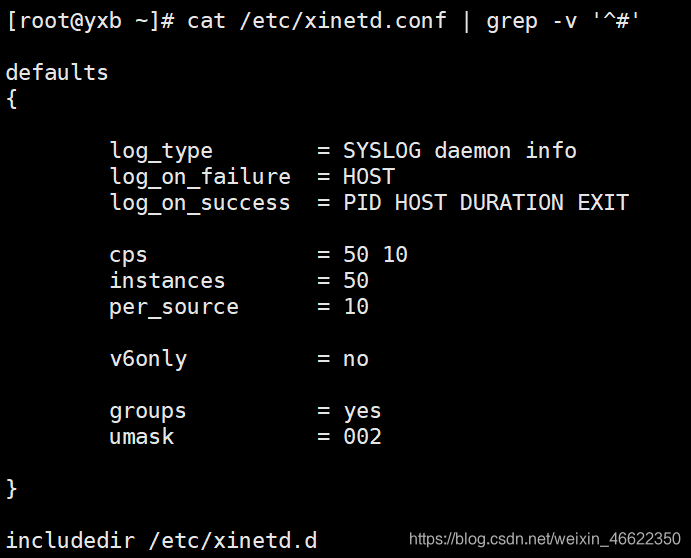

查看守护进程的文件

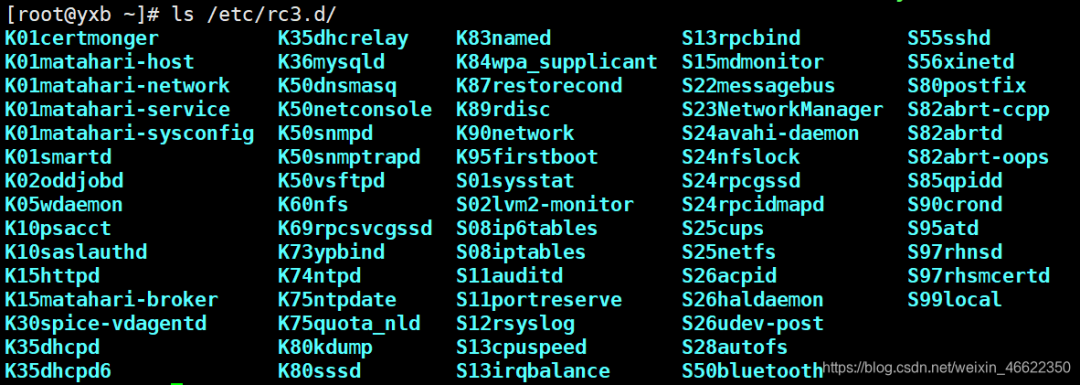

检查开机启动进程

检查系统

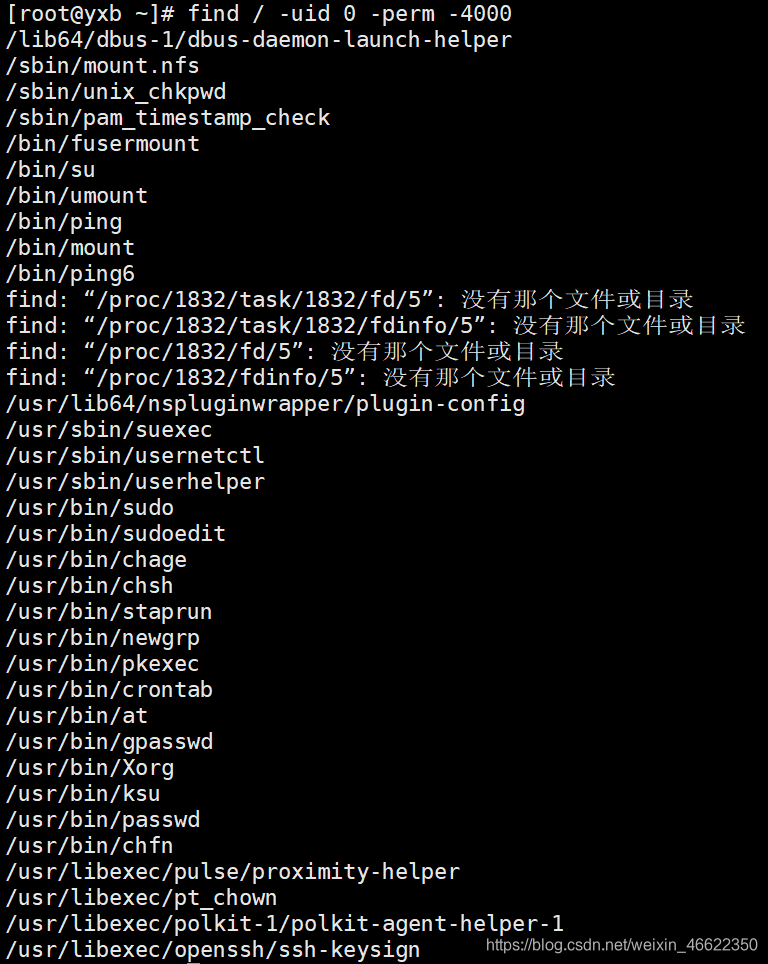

检查文件

被入侵的网站,通常肯定有文件被改动,那么可以通过比较文件创建时间、完整性、文件路径等方式查看文件是否被改动。

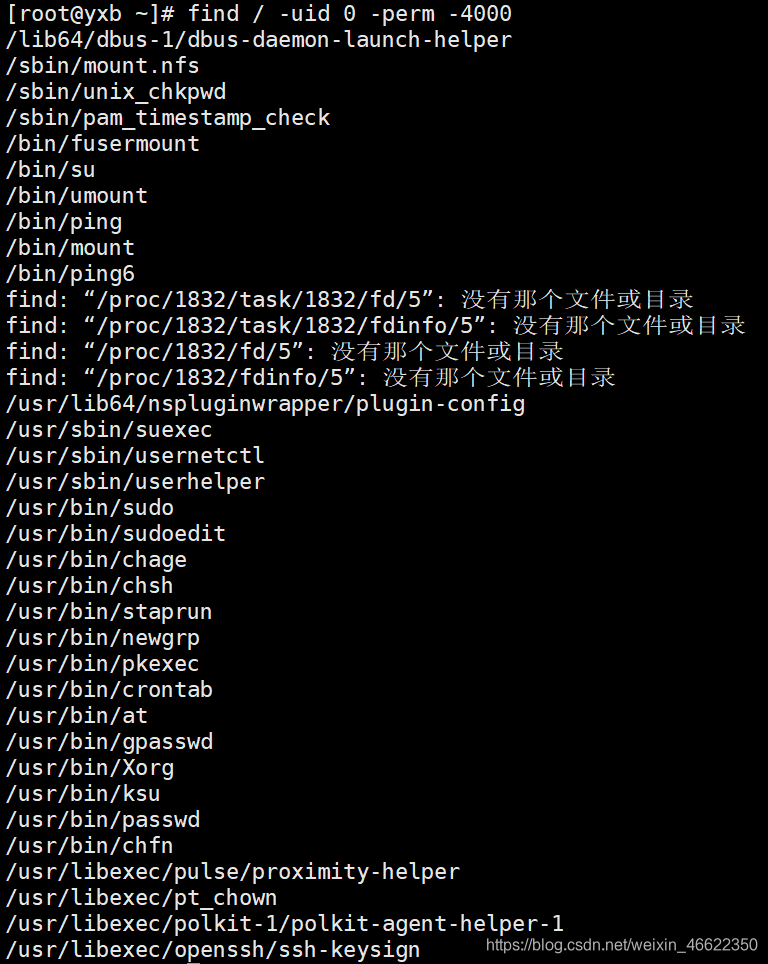

查找root用户的文件

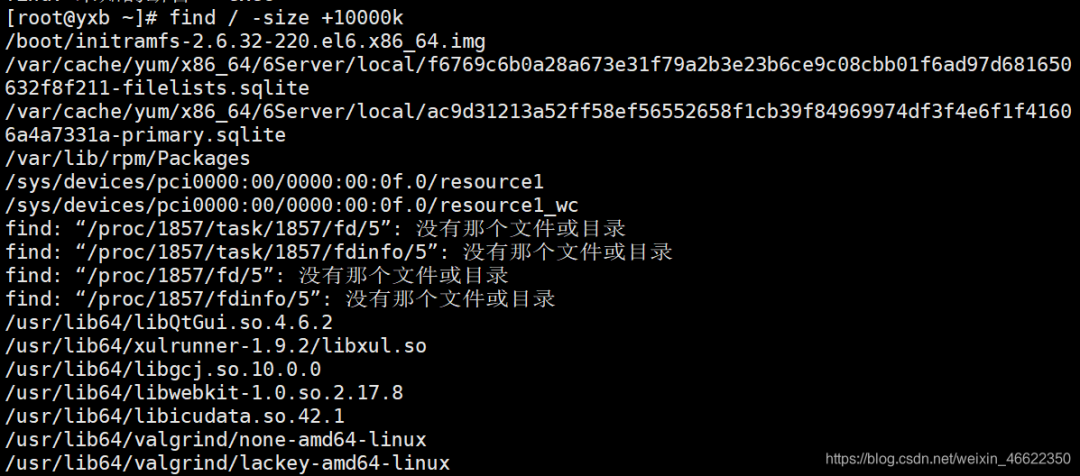

查看大于10M的文件

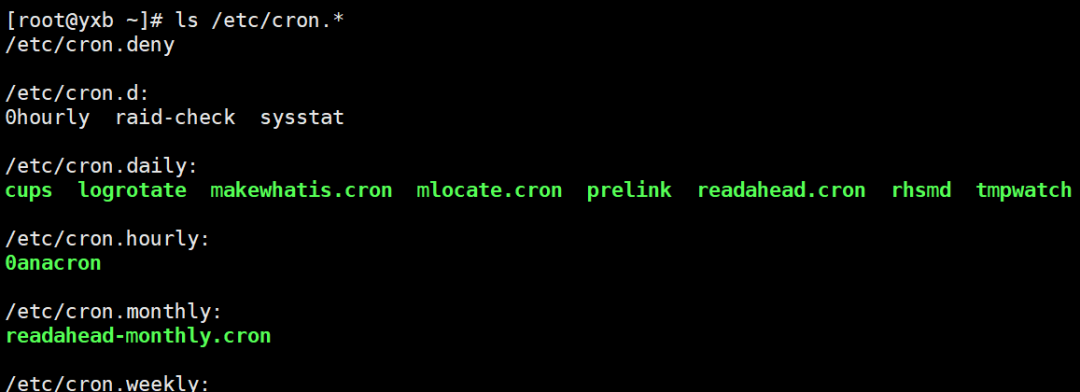

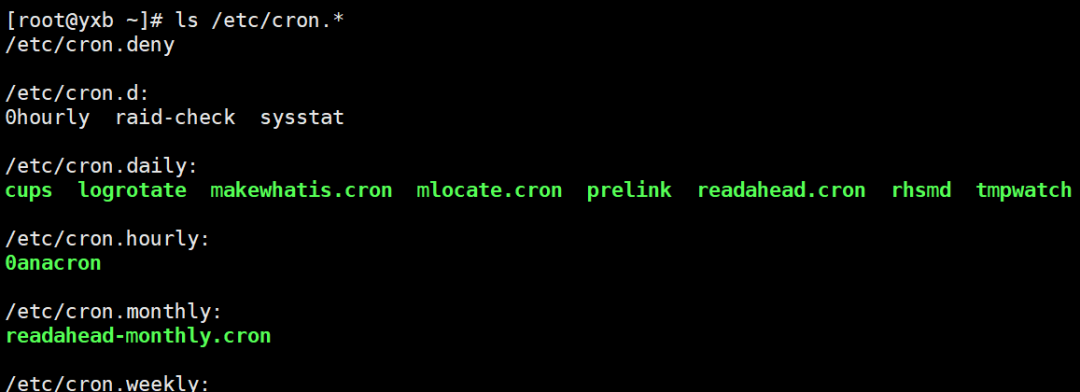

检查计划任务

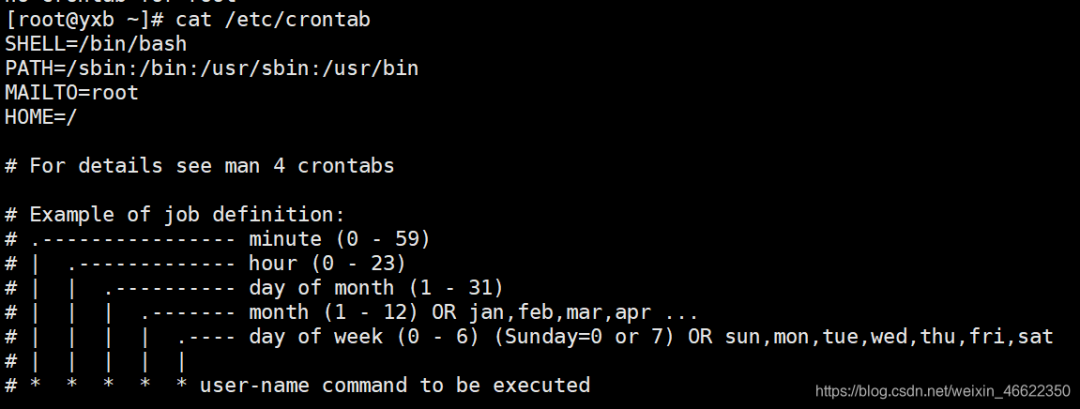

查看root的计划任务

查看计划任务的配置文件

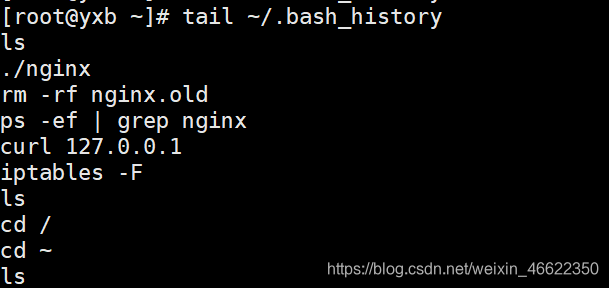

检查历史命令任务

查看用户家目录下的**.bash_history文件或者使用history**命令

链接:https://blog.csdn.net/weixin_46622350/article/details/117985398?spm=1001.2014.3001.5502

-

Linux

+关注

关注

87文章

11522浏览量

214288 -

文件

+关注

关注

1文章

585浏览量

25432 -

日志

+关注

关注

0文章

144浏览量

10890

原文标题:Linux黑客入侵检测的排查思路(全)

文章出处:【微信号:magedu-Linux,微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

Linux系统CPU占用率100%的排查思路

小巧实用的工具[LP_Check]_查看一下你的电脑有没有被黑客入侵

排查Linux机器被入侵的11个步骤

Linux黑客入侵检测的排查思路

Linux黑客入侵检测的排查思路

评论