在各类的电子设备中,都会用到芯片,比如手机、电脑等。现在生产芯片的企业有很多,nec芯片就是比较著名的产品。接下来就和大家一起来看看nec芯片有什么特点,nec芯片的加密步骤是什么?

nec芯片的特点:

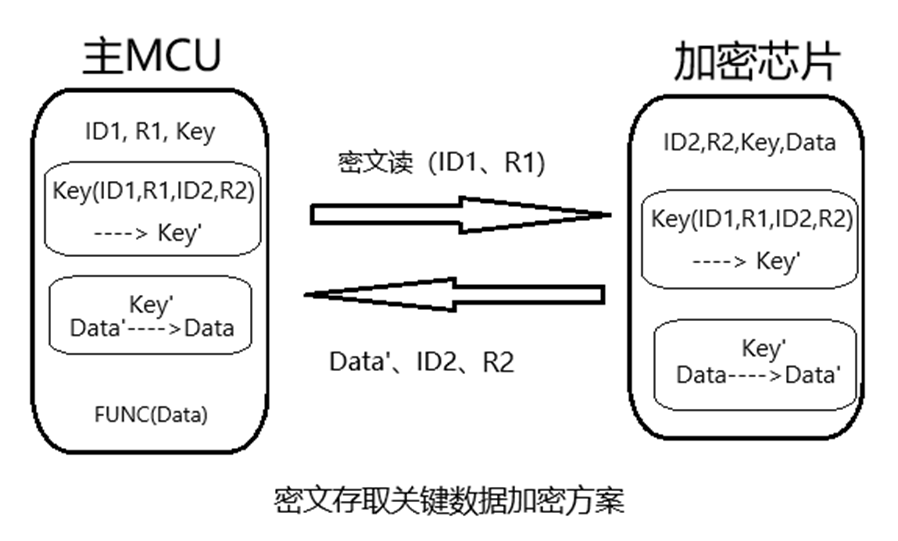

近些年,一些智能卡使用存储器总线加密(Bus Encryption)技术来防止探测攻击,nec芯片数据以密文方式存储在存储器中。即使入侵者获得数据总线的数据,也不可能知道密钥或者别的敏感信息(如数据还原方法),这种保护措施有效的防范了侵入式和半侵入式攻击。

有些智能卡甚至能够做到每张卡片总线加密密钥不同,这样即使入侵者完全破解了,也无法生产出相同功能的芯片来,因为每个智能卡芯片有唯一的ID号,无法买到相同ID号的智能卡。

另外值得一提的是,有些智能卡将标准的模块结构如解码器,寄存器文件,ALU和I/O电路用类似ASIC逻辑来设计。这些设计成为混合逻辑(Gle Logic)设计,混合逻辑使得实际上不可能通过手工寻找信号或节点来获得卡的信息进行物理攻击,大大提高了CPU内核的性能和安全性。混合逻辑设计几乎不可能知道总线的物理位置,有效的防范了反向工程和微探测攻击。

nec芯片的加密步骤:

- 根据具体项目和任务,设计目标程序并在未加密情况下调试成功。

- 设计硬件加密电路。

- 对调试好的软件按硬件电路进行加密翻译,不同的硬件加密电路翻译出来的软件不同。

文章综合来源:hqew

编辑:ymf

-

存储器

+关注

关注

39文章

7655浏览量

167977 -

NEC

+关注

关注

0文章

238浏览量

99902 -

智能卡

+关注

关注

0文章

159浏览量

25281

发布评论请先 登录

浅谈加密芯片的一种破解方法和对应加密方案改进设计

加密芯片的一种破解方法和对应加密方案改进设计

浅谈加密芯片的一种破解方法和对应加密方案改进设计

浅谈加密芯片的一种破解方法和加密方案改进设计

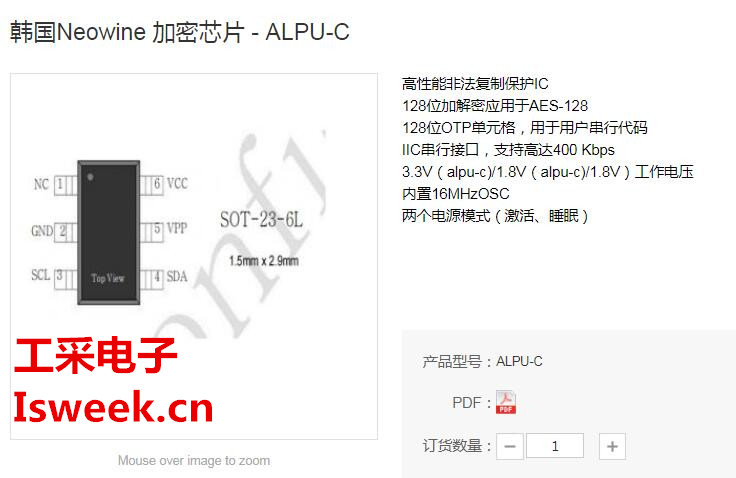

加密核心是基于Rijndael AES-128,具有192位可编程参数的加密芯片

安卓APP开发中,如何使用加密芯片?

日本计划2030年前自研不可破解的量子加密技术

AG32 芯片保护与加密

拥有SHA-256核心和32Kbits的EEPROM应用的加密芯片-GEN-FA

nec芯片有什么特点 nec芯片的加密步骤是什么

nec芯片有什么特点 nec芯片的加密步骤是什么

评论